10 วิธีจัดการข้อมูลองค์กร และ ข้อมูลส่วนตัวในเครื่องส่วนตัว (BYOD)

2021.03.02

10 วิธีจัดการข้อมูลองค์กร และ ข้อมูลส่วนตัวในเครื่องส่วนตัว (BYOD)

Top 10 Rules for BYOD

BYOD (Bring Your Own Device) คือ การนำมือถือของตัวเองมาใช้ในการทำงาน โดยอาศัยการเชื่อมต่อระบบ Network ขององค์กร หรือ เชื่อมต่อกับระบบซอฟต์แวร์อื่น ๆ ขององค์กร เช่น อีเมล แอพ และไฟล์งานในรูปแบบต่างๆ

BYOD มีความสำคัญมากขึ้นเรื่อย ๆ ในโลกธุรกิจ ที่ประมาณ 90% ของพนักงาน ใช้อุปกรณ์ของตัวเองอยู่แล้วในที่ทำงาน (แม้จะใช้อย่างจำกัดก็ตาม) ส่วนใหญ่ธุรกิจต่างๆ จะไม่อนุญาตการนำอุปกรณ์ BYOD มาปะปนกับเรื่องงาน แต่ก็ยังมีความเชื่อว่า BYOD อาจช่วยให้พนักงานมีผลิตภาพมากขึ้น อย่างไรก็ตามหากปล่อยไว้โดยไม่บริหารจัดการ ก็อาจนำไปสู่การรั่วไหลของข้อมูล ตัวอย่างเช่น ถ้าพนักงานคนหนึ่งใช้สมาร์ตโฟน ของเขาเพื่อเข้าถึงเครือข่ายของบริษัท และต่อมาทำโทรศัพท์ดังกล่าวหาย ข้อมูลที่เป็นความลับของบริษัทที่เก็บอยู่ในโทรศัพท์ดังกล่าว ก็อาจจะถูกอ่านได้โดยคนที่ไม่อาจไว้ใจได้ สิ่งนี้ทำให้เกิดคำถามที่หลีกเลี่ยงไม่ได้: คุณจะรับรองความปลอดภัยของข้อมูลองค์กรได้อย่างไร ในขณะที่ช่วยให้พนักงานสามารถทำงานได้อย่างมีประสิทธิภาพ

ในบทความนี้เราขอนำเสนอวิธี 10 ข้อ สำหรับการใช้ BYOD เพื่อสร้างการทำงานที่มีประสิทธิภาพ ปลอดภัย และยังคงความเป็นส่วนตัวของพนักงาน

Compliance, privacy, security, approved apps และอื่นๆ จะต้องระบุให้ชัดเจนที่สุดใน Acceptable Usage Agreement (AUA) หรือ End User License Agreement (EULA) ควรเป็นภาษาที่เรียบง่าย ที่พนักงานทุกคนสามารถทำความเข้าใจได้โดยง่ายเนื่องจากพนักงานจะต้องลงนามด้วยก่อนที่จะเริ่มใช้อุปกรณ์ หากอุปกรณ์สูญหาย หรือ ถูกขโมย ต้องมั่นใจว่าได้ระบุขั้นตอนการรับมือไว้อย่างชัดเจน เพื่อป้องกันปัญหาที่ตามมาได้

ในยุค BYOD นี้ Policy หรือข้อบังคับจะต้องได้รับการจัดทำเป็นเอกสาร และบังคับใช้งานผ่านโซลูชั่น Unified Endpoint Management (UEM) เพื่อให้ทีม IT สามารถคอลโทรลจากระยะไกล และสามารถดำเนินการบังคับใช้อัตโนมัติทันทีที่พนักงานเริ่มเปิดโทรศัพท์ แท็บเล็ต หรือ แล็ปท็อปเครื่องใหม่ ต่อไปนี้คือสิ่งที่ต้องคำนึงถึงในการกำหนด Policy ของคุณเอง

— Devices: อุปกรณ์ประเภทใดบ้าง smartphones, tablets, laptops หรือ wearables

— Compliance: มีกฎระเบียบอะไรบ้างที่องค์กรของคุณต้องปฏิบัติตาม เช่น Health Insurance Portability and Accountability Act (HIPAA), Health Information Technology for Economic and Clinical Health (HITECH) Act, Financial Industry Regulatory Authority (FINRA) หรือ European Union’s General Data Protection Regulation (GDPR) อย่าลืมทำความเข้าใจกับกฎระเบียบเหล่านี้มีความเกี่ยวข้องกับ BYOD ของคุณมากน้อยเช่นไร

— Security: จำเป็นต้องมีมาตรการรักษาความปลอดภัยอะไรบ้าง? รหัสผ่าน และ หรือ multi-factor authentication การใส่รหัสข้อมูล (Encryption) การทำ Jailbreak/root detection การป้องกันมัลแวร์ เงื่อนไขการเข้าถึง สิ่งเหล่านี้คือสิ่งที่ต้องพิจารณา

— Apps: whitelist for approved apps หรือ blacklist app ที่ไม่อนุญาตให้ใช้งาน จะมีการ deploy app ไปติดตั้งที่อุปกรณ์ต่าง ๆ ในองค์กร (เช่น smartphones, tablets หรือ laptops) อย่างไรบ้างโดยไม่ขัดจังหวะการทำงานของพนักงาน

— Agreements: มี acceptable usage agreement (AUA) หรือไม่ในกรณีที่พนักงานนำมือถือส่วนมาใช้ทำงาน

— Corporate access: พนักงานสามารถเข้าถึงข้อมูลอะไรบ้างขององค์ผ่านมือถือ Email, calendar, contacts, File shares, document, repositories, Intranet sites, Wi-Fi networks, VPN

— User privacy: คุณจะต้องปกป้องความเป็นส่วนตัวของพนักงานของคุณ มีการรวบรวมข้อมูลส่วนบุคคลใดบ้างจากอุปกรณ์ของพนักงาน ข้อมูลส่วนบุคคลใดบ้างที่จะไม่ถูกแตะต้อง คุณจะสื่อสารอย่างไรให้องค์กรเข้าใจ

— Data plans: ใครเป็นคน support ค่าบริการ data ที่เกิดขึ้น องค์กร หรือ พนักงาน

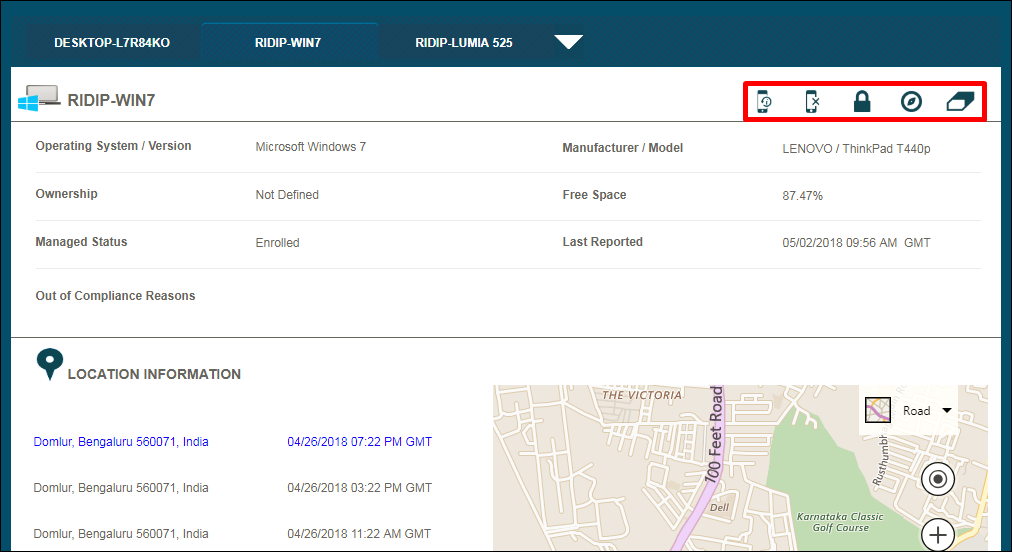

2 Find the devices that are accessing corporate resources / กำหนดอุปกรณ์ที่จะเข้าถึงข้อมูล

ต้องทราบว่ามีอุปกรณ์ใดบ้างเข้าถึงข้อมูลองค์กร เทคโนโลยี Unified endpoint management (UEM) ช่วยให้คุณจัดการอุปกรณ์ทุกประเภทบนแพลตฟอร์มเดียว: แล็ปท็อป เดสก์ท็อป สมาร์ทโฟน แท็บเล็ต อุปกรณ์สวมใส่ และอุปกรณ์ Internet of Things (IoT)

3 Make enrollment simple / การเข้าถึง และ ใช้งานง่าย

Samsung Knox Mobile Enrollment (KME), Google Android Enterprise Zero-touch enrollment หรือ Apple Device Enrollment Program (DEP) ช่วยให้การ enrollment เป็นเรื่อง่าย เช่น พนักงานทำ self-enroll หรือ ทีม IT ทำ bulk enroll

4 Configure your devices over-the-air / การปรับเปลี่ยนแก้ไขง่าย

Over-the-air หรือ OTA เป็นหนึ่งในคุณสมบัติมหัศจรรย์ที่มีอยู่ในเทคโนโลยีมือถือ เมื่อการ Enrollment สำเร็จแล้ว UEM ก็จะทำการส่ง profiles, credentials และ settings ต่างๆ ที่จำเป็นไปที่มือถือพนักงาน แบบ Over-the-air หรือ OTA

— Email, contacts และ calendar

— VPN, Wi-Fi profiles

— Corporate content

— Internal, public apps

— Security policies (e.g., container)

5 Help your users help themselves / ผู้ใช้งานสามารถเข้าถึงระบบเบื้องต้นได้เอง

Users สามารถการแก้ไขปัญหาเบื้องต้นด้วย Self-service platform โดยไม่ต้องรอให้ทาง help desk หรือ IT เข้ามาจัดการ ผ่านทางระบบ UEM ที่จะช่วยอำนวยความสะดวกเบื้องต้นให้

— Initiate PIN, password resets

— Geo-locate a lost device with an interactive map

— Wipe a device remotely

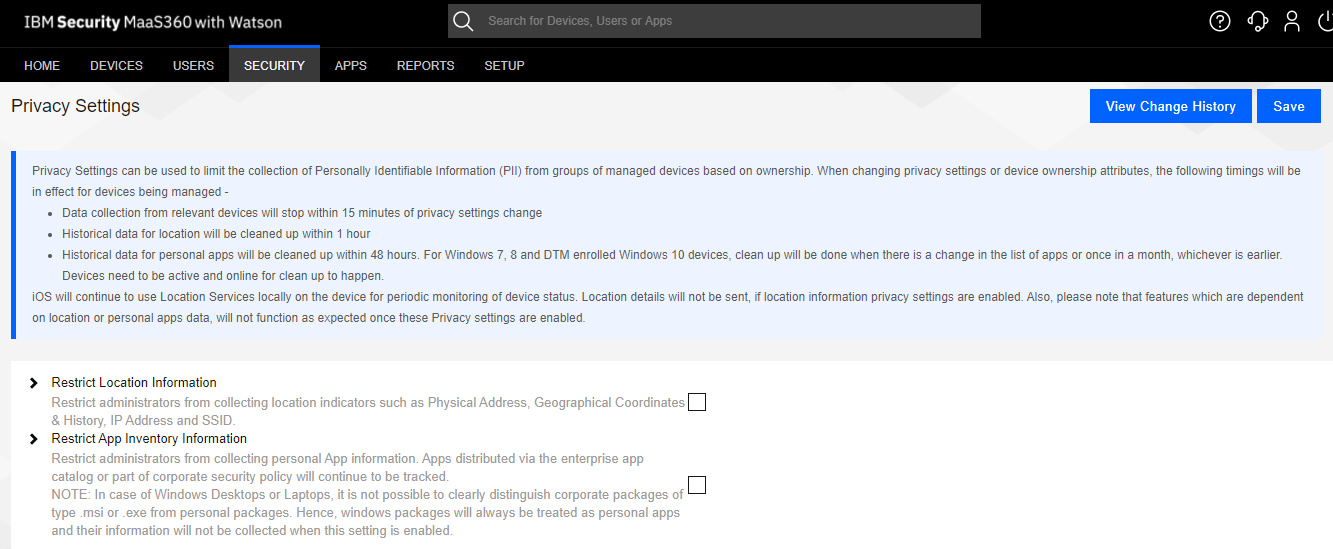

6 Protect the privacy of your users / ป้องกันข้อมูลความเป็นส่วนตัว

Personally, identifiable information (PII) คือชุดข้อมูลที่สามารถใช้เพื่อระบุ ติดต่อ หรือ ค้นหาบุคคลได้ กฎหมายความเป็นส่วนตัวระหว่างประเทศ และท้องถิ่นจำนวนมากเกิดขึ้นเพื่อป้องกันไม่ให้หน่วยงานรวบรวมข้อมูลนี้

ควรแจ้งนโยบายความเป็นส่วนตัวให้พนักงานทราบอย่างชัดเจนว่าข้อมูลอะไรถูกเก็บไว้ และข้อมูลอะไรไม่ได้ถูกรวบรวมจากมือถือของพวกเขา

— Personal emails, contacts, calendars

— Location, Photos

— App data, Text messages, Call history, Voicemails

— Usernames, Passwords

โซลูชัน UEM ที่ดีจะช่วยปิดกั้นการเข้าถึงเหล่านี้ได้ และช่วยให้ บริษัท ปฏิบัติตามกฎระเบียบ PII เพื่อป้องกันการละเมิดความเป็นส่วนตัวของพนักงาน และเพิ่มความสบายใจให้กับพนักงาน ตัวอย่างเช่น

7 Keep personal information separate from corporate data / แยกข้อมูลส่วนตัว และ องค์กรออกจากกัน

แอพขององค์กร ไฟล์งาน และข้อมูลอื่น ๆ จะต้องได้รับการรักษาความปลอดภัยโดย IT หากพนักงานลาออกจากองค์กร และไม่สามารถเข้าถึงหรือแตะต้อง อีเมล แอพ และรูปภาพส่วนตัวของพนักงานได้ การจัดการนี้โซลูชัน Unified endpoint management (UEM) สามารถช่วยคุณได้ด้วย Encrypted container sandbox for corporate resources

8 Manage data usage / จัดการการใช้งานข้อมูล

ไม่ว่าเป็น นายจ้าง หรือ ลูกจ้าง จะเป็นผู้จ่ายค่าบริการมือถือรายเดือน แต่คุณก็อาจต้องการช่วยเหลือ Users ติดตามการใช้ data และให้ความรู้เกี่ยวกับประโยชน์ของการใช้ Wi-Fi

คุณสามารถตั้งค่าจำกัดการใช้งานโรมมิ่งดาต้า และการกำหนดโปรไฟล์ Wi-Fi อัตโนมัติช่วยให้มั่นใจได้ว่าอุปกรณ์ต่างๆ เชื่อมต่อกับ Wi-Fi โดยอัตโนมัติขณะอยู่ในสถานที่ตั้งของบริษัท

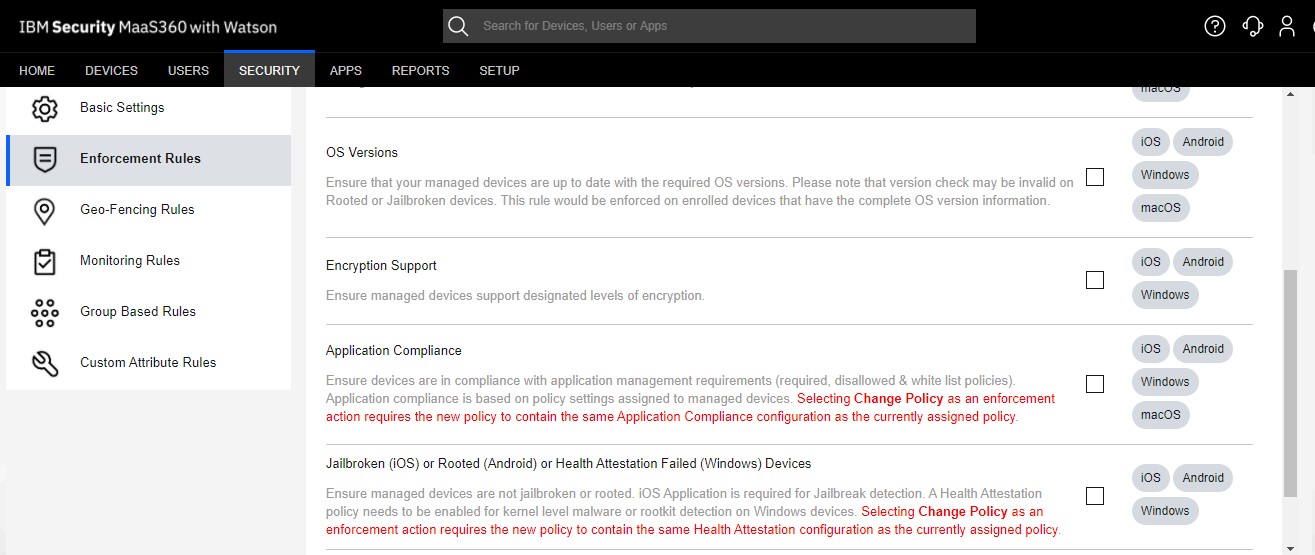

9 Continually monitor enrolled devices for noncompliance / สามารถติดตามการเชื่อมต่อกับระบบ และ การทำผิดกฎ

เพื่อบังคับใช้นโยบายความปลอดภัยขององค์กร และลดช่องโหว่ความปลอดภัย คุณควรกำหนดให้มีการมอนิเตอร์ตรวจจับ การละเมิดนโยบายความปลอดภัย ต่อไปนี้คือบางส่วนของปัญหาที่จะพบได้บ่อยๆ ซึ่ง UEM ของคุณมาสารถมอนิเตอร์ตรวจจับได้

– ผู้ใช้สามารถลองลบ MDM ออกจากอุปกรณ์ของพวกเขา UEM ของคุณควรตรวจพบ และจำกัดการเข้าถึงข้อมูลขององค์กรทันที

– เพื่อหลีกเลี่ยงข้อจำกัดของระบบปฏิบัติการ (OS) บางครั้งพนักงาน Jailbreak (Apple iOS) หรือ root (Google Android) มือถือของเค้า เพื่อเปิดประตูสู่การโหลดแอพเถื่อนต่างๆ ซึ่งจะเปิดช่องโหว่ให้มัลแวร์ที่สามารถขโมยข้อมูลได้เข้ามา หากอุปกรณ์ถูก Jailbreak หรือ Root โซลูชัน UEM ควรสามารถตรวจจับ และดำเนินการตอบโต้โดยอัตโนมัติ เช่น Selective wipe แอพขององค์กรและข้อมูลที่ละเอียดอ่อนออกจากอุปกรณ์ได้ทันที

– การกำหนดเวอร์ชั่นขั้นต่ำของ OS ช่วยให้มั่นใจว่ามือถือทุกเครื่องจะทำงานเต็มประสิทธิภาพ และไม่มีช่องโหว่ความปลอดภัย UEM ของคุณควรที่จะสามารถมอนิเตอร์เวอร์ชั่น OS ให้ทันสมัยอยู่เสมอได้

10 Measure the benefit from BYOD / ประโยชน์จากการใช้ BYOD

ประโยชน์ของ BYOD นอกจากช่วยลดต้นทุนในการจัดหามือถือใหม่ๆ แล้วยังช่วยเพิ่มประสิทธิภาพการทำงานของพนักงาน ช่วยให้พนักงานสามารถทำงานจากข้างนอกสำนักงาน อีกทั้งยังช่วยลดข้อผิดพลาดของพนักงานในการทำงานด้วย เพราะมีความคุ้นเคยกับอุปกรณ์ของตัวเอง และยังมีน้ำหนักเบา พกพาง่าย สามารถนำไปใช้งานนอกสถานที่ได้ เช่น การประชุม การขายงานให้กับลูกค้า หรือเกิดเหตุการณ์ฉุกเฉิน เช่น สภาพภูมิอากาศไม่อำนวย ปัญหาการขนส่ง ไฟฟ้าดับ เหตุการณ์ไม่คาดคิดต่าง ๆ หากพนักงานสามารถทำงานนอกสถานที่ได้ก็จะเป็นผลดีแก่ธุรกิจ

ตัวอย่างเมื่อต้องเปรียบเทียบกับการลงทุนจัดซื้อมือถือให้พนักงานกับ การใช้ BYOD

| BYOD

— ค่าบริการโทรศัพท์รายเดือนจ่ายโดนพนักงาน หรือ บางส่วนโดยบริษัท — ตัดงบประมาณจัดหามือถือออกไป — ต้นทุนของ UEM |

| Corporate-owned model

— งบประมาณแต่ละเครื่อง — งบประมาณค่าบริการโทรศัพท์รายเดือน — งบประมาณสำหรับการทำลายทรัพย์สินหมดอายุ — การรับประกัน — เวลา และแรงงานไอทีในการจัดการ |

ต้องการคำปรึกษาเพิ่มเติมกรุณาติดต่อ

เบอร์โทรศัพท์ติดต่อ

เวลาทำการ 9.30 – 18.30 น.

บริษัท : 02-261-3020

คุณณัฐกมลภพ : 065-502-3782

คุณศุภฤกษ์ : 063-228-3163

ที่มา : IBM

บทความที่เกี่ยวข้อง

ความปลอดภัย

บริการใหม่

Work from Home ปลอดภัยด้วย Wizberry Laptop Management

💼 Work from Home อย่างมั่นใจ ด้วย Wizberry Laptop Management บนแพลตฟอร์ม IBM MaaS360 🔒 ในยุคดิจิทัลที่การทำงานจากที่บ้าน (Work from Home) กลายเป็นสิ่งจำเป็นมากกว่าทางเลือก ความปลอดภัยของอุปกรณ์พกพา โดยเฉพาะ Laptop ของพนักงาน จึงกลายเป็นหัวใจสำคัญที่ทุกองค์กรไม่อาจมองข้าม แม้พนักงานจะไม่ได้อยู่ภายในสำนักงาน องค์กรก็ยังต้องมั่นใจว่าอุปกรณ์ที่ใช้เข้าถึงข้อมูลสำคัญ ยังคงได้รับการดูแล ป้องกัน และควบคุมอย่างเหมาะสม เพื่อป้องกัน การรั่วไหลของข้อมูล, ภัยคุกคามทางไซเบอร์, และ ความเสียหายทางธุรกิจ นั่นคือเหตุผลที่โซลูชัน Wizberry Laptop Management สำหรับ IBM MaaS360 ถูกพัฒนาขึ้นมา — เพื่อช่วยให้องค์กรสามารถจัดการและควบคุมความปลอดภัยของอุปกรณ์ทั้งหมดได้แบบ ครบวงจร และจากระยะไกล

2025.04.10

ข่าว

ความปลอดภัย

Oracle แจ้งลูกค้าหลังเกิดเหตุ Data Breach ทำให้ข้อมูลหลุดจากระบบ Cloud

Oracle แจ้งลูกค้าหลังเกิดเหตุ Data Breach ทำให้ข้อมูลหลุดจากระบบ Cloud

2025.04.10

ข่าว

ความปลอดภัย

มัลแวร์มือถือที่กำหนดเป้าหมายธนาคารในอินเดียทำให้ผู้ใช้กว่า 50,000 รายเสี่ยงต่อการถูกโจมตี

การโจมตีอุปกรณ์เคลื่อนที่ขนาดใหญ่ นักวิจัยของ zLabs วิเคราะห์ตัวอย่างมัลแวร์เกือบ 900 ตัวอย่างและพบความพยายามร่วมกันในการใช้ประโยชน์จากอุปกรณ์ Android มัลแวร์ซึ่งจัดอยู่ในประเภทโทรจันของธนาคาร ปลอมตัวเป็นแอปธนาคารหรือแอปของรัฐบาลที่ถูกกฎหมายและแพร่กระจายผ่าน WhatsApp ในรูปแบบไฟล์ APK เมื่อติดตั้งแล้ว มัลแวร์จะขอข้อมูลที่ละเอียดอ่อน

2025.03.14