Work from Home กับ Malware ตัวใหม่ที่แฝงมาในแอพติดต่อสื่อสาร

2021.04.16

Work from Home กับ Malware ตัวใหม่ที่แฝงมาในแอพติดต่อสื่อสาร

ในช่วง Covid-19 ที่คนรวมใหญ่ Work from Home และได้มีการนำเทคโนโลยี แอพต่าง ๆ เข้าใช้งาน เพื่อให้ง่ายต่อการติดต่อสื่อสาร รวมถึงการทำงานให้มีประสิทธิภาพ แต่ในสถานการณ์เช่นนี้ยังมีกลุ่มผู้ไม่ประสงค์ดี จากรายงานมีการพบเจอ Malware ที่แฝงมากับแอพเพื่อการติดต่อสื่อสาร เช่น Zoom, Slack, Discord ซึ่งเป็นแอพที่มีความจำเป็นในการติดต่อสื่อสาร ดังนั้นการใช้ช่องโหว่ในการติดตั้ง หรือ แฝงตัว ในจังหวะที่ผู้ใช้งานไม่ทันระวังตรวจสอบ ในบทความนี้เราจะพาไปดูเทคนิคการโจมตีในประเภทต่าง ๆ

Zoom

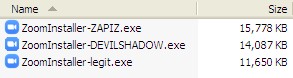

เทคนิคการโจมตีที่เกี่ยวข้องกับการซูมที่พบบ่อยที่สุดคือการใช้โปรแกรมติดตั้ง Zoom ที่มาพร้อมกับมัลแวร์ ในบางกรณีผู้โจมตีใช้โปรแกรมติดตั้ง Zoom ปลอมเพื่อหลอกให้ผู้ใช้ติดตั้งลงในเครื่องของตน เราพบตัวอย่างนี้ในเดือนพฤษภาคมหลังจากพบตัวอย่างไฟล์มัลแวร์ที่ปลอมตัวเป็นโปรแกรมติดตั้ง Zoom ปลอม แม้ว่าผู้ใช้ทั่วไปจะแยกแยะแอพ Zoom ที่ถูกต้องออกจากแอพปลอมได้ยาก แต่การตรวจสอบอย่างใกล้ชิดแสดงให้เห็นว่าเวอร์ชั่นที่เป็นอันตรายมีขนาดไฟล์ที่ใหญ่กว่าอย่างเห็นได้ชัด

หนึ่งในตัวอย่างมัลแวร์ (Trojan.Win32.ZAPIZ.A) เป็นแบ็คดอร์ที่มีคุณสมบัติการเข้าถึงระยะไกลทำให้ผู้โจมตีสามารถเข้าถึงเครื่องที่ติดไวรัสเพื่อดำเนินการที่เป็นอันตรายเช่นการขโมยข้อมูล

อีกตัวอย่างหนึ่ง(Backdoor.Win32.DEVILSHADOW.THEAABO) มีตัวติดตั้งที่ประกอบด้วยไฟล์ที่มีคำสั่งที่เป็นอันตราย ที่น่าสนใจคือตัวติดตั้งที่ถูกบุกรุกทั้งสองได้ติดตั้ง Zoom เวอร์ชันที่ถูกต้องซึ่งมีแนวโน้มที่จะซ่อนหลักฐานของกิจกรรมที่เป็นอันตรายจากผู้ใช้

Slack

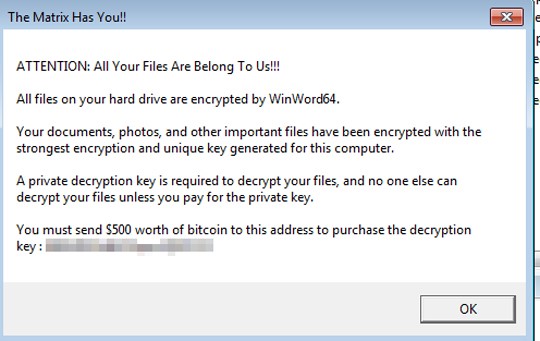

Slack มีผู้ใช้งานมากกว่า 10 ล้านคนต่อวันในปี 2019 อย่างไรก็ตามเรายังพบหลักฐานของผู้ไม่ประสงค์ดีที่ใช้คุณสมบัติบางอย่าง เมื่อเร็ว ๆ นี้เราพบแรนซัมแวร์ (Ransom.Win32.CRYPREN.C) ความสามารถของมันคือเข้ารหัสไฟล์ที่มีนามสกุลต่างๆได้ และเรียกค่าไถ่จากเรา

สิ่งที่ทำให้ Crypren น่าสนใจคือการใช้ Slack webhooks เพื่อรายงานสถานะการเข้ารหัสของเหยื่อกลับไปที่เซิร์ฟเวอร์ command-and-control (C&C) ซึ่งเป็นเทคนิคที่ไม่เคยพบมาก่อน

Discord

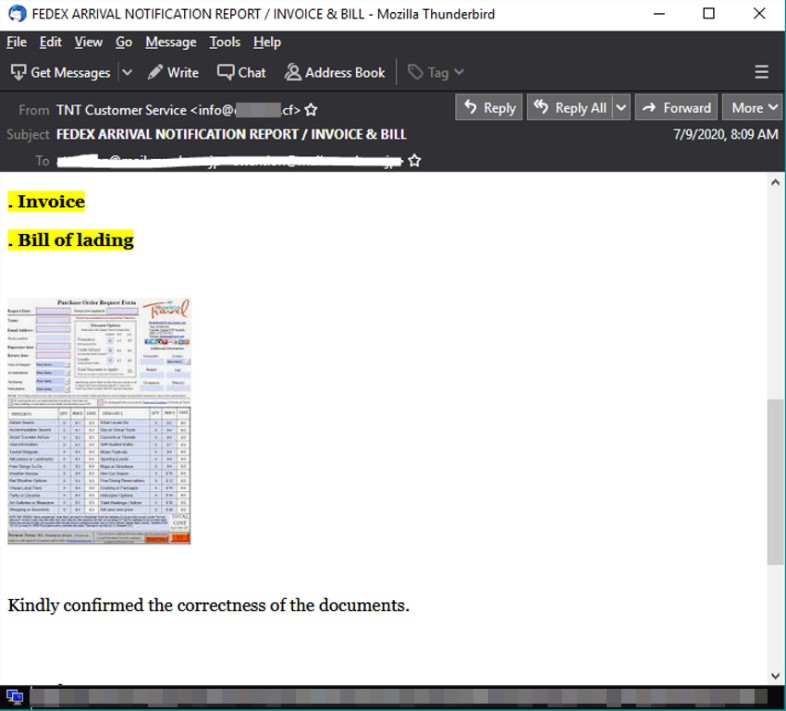

Discord เป็นซอฟต์แวร์การสื่อสารที่มีคุณสมบัติคล้ายกันกับ Slack (ในขณะที่ยังมีความโดดเด่นในเรื่องการใช้งานอย่างแพร่หลายในชุมชนเกม) เราพบตัวอย่างที่แสดงให้เห็นว่าผู้ไม่ประสงค์ดีใช้ Discord เป็นส่วนหนึ่งของแคมเปญที่เกี่ยวข้องกับอีเมลขยะที่เป็นอันตราย

โดยทั่วไปแล้วอีเมลที่เป็นอันตรายอาจเป็นได้ทั้งการแจ้งเตือนการจัดส่งทางไปรษณีย์หรือใบแจ้งหนี้ที่มีสิ่งที่แนบมาในธีม DHL หรือ TNT (บริษัทขนส่ง)

อีเมลเหล่านี้มาพร้อมกับลิงก์แบบฝังไม่ว่าจะอยู่ในรูปภาพหรือข้อความซึ่งชี้ไปยัง URL ของ Discord ในรูปแบบต่อไปนี้: hxxps: // cdn [.] discordapp [.] com / attachments / {ChannelID} / {AttachmentID} / ตัวอย่าง [.] exe. URL เหล่านี้ใช้เพื่อโฮสต์ AveMaria และ AgentTesla ซึ่งจะติดเครื่องของผู้ใช้เมื่อพวกเขาคลิกที่ลิ้งค์

ที่มา : trendmicro.com

บทความที่เกี่ยวข้อง

ข่าว

ความปลอดภัย

Oracle แจ้งลูกค้าหลังเกิดเหตุ Data Breach ทำให้ข้อมูลหลุดจากระบบ Cloud

Oracle แจ้งลูกค้าหลังเกิดเหตุ Data Breach ทำให้ข้อมูลหลุดจากระบบ Cloud

2025.04.10

ข่าว

ความปลอดภัย

มัลแวร์มือถือที่กำหนดเป้าหมายธนาคารในอินเดียทำให้ผู้ใช้กว่า 50,000 รายเสี่ยงต่อการถูกโจมตี

การโจมตีอุปกรณ์เคลื่อนที่ขนาดใหญ่ นักวิจัยของ zLabs วิเคราะห์ตัวอย่างมัลแวร์เกือบ 900 ตัวอย่างและพบความพยายามร่วมกันในการใช้ประโยชน์จากอุปกรณ์ Android มัลแวร์ซึ่งจัดอยู่ในประเภทโทรจันของธนาคาร ปลอมตัวเป็นแอปธนาคารหรือแอปของรัฐบาลที่ถูกกฎหมายและแพร่กระจายผ่าน WhatsApp ในรูปแบบไฟล์ APK เมื่อติดตั้งแล้ว มัลแวร์จะขอข้อมูลที่ละเอียดอ่อน

2025.03.14

ข่าว

ความปลอดภัย

แฮกเกอร์ชาวเกาหลีเหนือตั้งเป้านักพัฒนาอิสระเพื่อหลอกลวงการทำงานด้วยมัลแวร์

นักพัฒนาซอฟต์แวร์อิสระเป็นเป้าหมายของแคมเปญต่อเนื่องที่ใช้การล่อใจที่เกี่ยวข้องกับการสัมภาษณ์งานเพื่อส่งมอบมัลแวร์ข้ามแพลตฟอร์มที่รู้จักกันในชื่อ BeaverTail และ InvisibleFerret กิจกรรมดังกล่าวซึ่งเชื่อมโยงกับเกาหลีเหนือมีชื่อรหัสว่า DeceptiveDevelopment ซึ่งทับซ้อนกับคลัสเตอร์ที่ติดตามภายใต้ชื่อContagious Interview (หรือCL-STA-0240 ), DEV#POPPER, Famous Chollima, PurpleBravo และ Tenacious Pungsan แคมเปญนี้ดำเนินไปอย่างต่อเนื่องตั้งแต่ช่วงปลายปี 2023 เป็นอย่างน้อย บริษัทด้านความปลอดภัยทางไซเบอร์ ESET กล่าวในรายงานที่แบ่งปันกับ The Hacker News ว่า"DeceptiveDevelopment กำหนดเป้าหมายนักพัฒนาซอฟต์แวร์อิสระผ่านการฟิชชิ่งแบบเจาะจงบนเว็บไซต์หางานและฟรีแลนซ์ โดยมีเป้าหมายเพื่อขโมยกระเป๋าสตางค์สกุลเงินดิจิทัลและข้อมูลการเข้าสู่ระบบจากเบราว์เซอร์และตัวจัดการรหัสผ่าน"

2025.02.21