แฮ็กเกอร์ใช้ประโยชน์จาก WebAPK เพื่อหลอกลวงผู้ใช้ Android ให้ติดตั้งแอปที่เป็นอันตราย

2023.07.18

แฮ็กเกอร์ใช้ประโยชน์จาก WebAPK เพื่อหลอกลวงผู้ใช้ Android ให้ติดตั้งแอปที่เป็นอันตราย

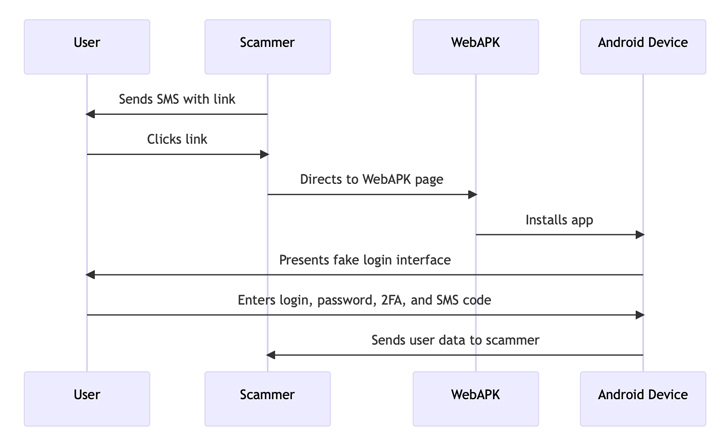

ผู้คุกคามกำลังใช้ประโยชน์จากเทคโนโลยี WebAPK ของ Android เพื่อหลอกลวงผู้ใช้ที่ไม่สงสัยให้ติดตั้งเว็บแอปที่เป็นอันตรายบนโทรศัพท์ Android ซึ่งออกแบบมาเพื่อดักจับข้อมูลส่วนบุคคลที่ละเอียดอ่อน

นักวิจัยจาก CSIRT KNF กล่าวว่า “การโจมตีเริ่มขึ้นจากผู้ที่ตกเป็นเหยื่อได้รับข้อความ SMS ซึ่งบ่งชี้ถึงความจำเป็นในการอัปเดตแอปพลิเคชันธนาคารบนมือถือ” นักวิจัยจาก CSIRT KNF กล่าวในการวิเคราะห์ที่เผยแพร่เมื่อสัปดาห์ที่แล้ว “ลิงก์ที่อยู่ในข้อความนำไปสู่ไซต์ที่ใช้เทคโนโลยี WebAPK เพื่อติดตั้งแอปพลิเคชันที่เป็นอันตรายบนอุปกรณ์ของเหยื่อ”

แอปพลิเคชันแอบอ้างเป็น PKO Bank Polski ซึ่งเป็นบริษัทที่ให้บริการทางการเงินและธนาคารข้ามชาติซึ่งมีสำนักงานใหญ่อยู่ในวอร์ซอว์ รายละเอียดของแคมเปญได้รับการแบ่งปันเป็นครั้งแรกโดย RIFFSEC บริษัทด้านความปลอดภัยทางไซเบอร์ของโปแลนด์

WebAPK อนุญาตให้ผู้ใช้ติดตั้งโปรเกรสซีฟเว็บแอป (PWA) ลงในหน้าจอหลักบนอุปกรณ์ Android โดยไม่ต้องใช้ Google Play Store

“เมื่อผู้ใช้ติดตั้ง PWA จาก Google Chrome และใช้ WebAPK เซิร์ฟเวอร์มินต์จะ “mints” (แพ็คเกจ) และลงนามใน APK สำหรับ PWA” Google อธิบายในเอกสารประกอบ

“ขั้นตอนนั้นต้องใช้เวลา แต่เมื่อ APK พร้อม เบราว์เซอร์จะติดตั้งแอปนั้นอย่างเงียบ ๆ บนอุปกรณ์ของผู้ใช้ เนื่องจากผู้ให้บริการที่เชื่อถือได้ (Play Services หรือ Samsung) ลงนามใน APK โทรศัพท์จึงติดตั้งแอปดังกล่าวโดยไม่ปิดใช้งานการรักษาความปลอดภัย เช่นเดียวกับแอปอื่นๆ ที่กำลังจะมาถึง จากร้านค้า ไม่จำเป็นต้องไซด์โหลดแอป”

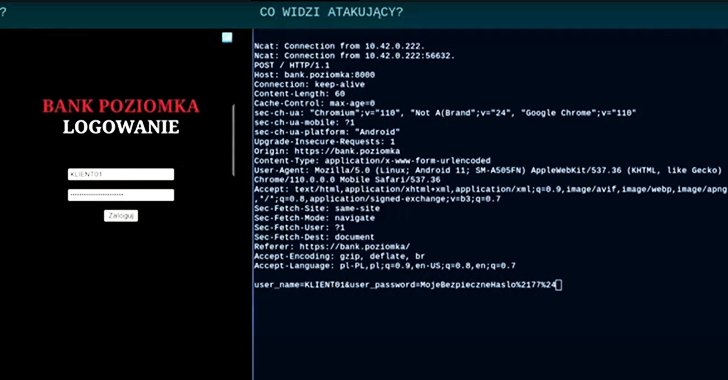

เมื่อติดตั้งแล้ว แอปธนาคารปลอม (“org.chromium.webapk.a798467883c056fed_v2”) จะกระตุ้นให้ผู้ใช้ป้อนข้อมูลประจำตัวและโทเค็นการยืนยันตัวตนแบบสองปัจจัย (2FA) ส่งผลให้พวกเขาถูกขโมย

“หนึ่งในความท้าทายในการตอบโต้การโจมตีดังกล่าวคือข้อเท็จจริงที่ว่าแอปพลิเคชัน WebAPK สร้างชื่อแพ็กเกจและเช็คซัมที่แตกต่างกันในแต่ละอุปกรณ์” CSIRT KNF กล่าว “สิ่งเหล่านี้สร้างขึ้นแบบไดนามิกโดยเครื่องมือ Chrome ซึ่งทำให้การใช้ข้อมูลนี้เป็นตัวบ่งชี้การประนีประนอม (IoC) เป็นเรื่องยาก”

เพื่อตอบโต้ภัยคุกคามดังกล่าว ขอแนะนำให้บล็อกเว็บไซต์ที่ใช้กลไก WebAPK เพื่อดำเนินการโจมตีแบบฟิชชิ่ง

การพัฒนาดังกล่าวเกิดขึ้นในขณะที่ Resecurity เปิดเผยว่าอาชญากรไซเบอร์ใช้ประโยชน์จากเครื่องมือปลอมแปลงอุปกรณ์พิเศษสำหรับ Android มากขึ้น ซึ่งวางตลาดบนเว็บมืดเพื่อปลอมแปลงเป็นผู้ถือบัญชีที่ถูกบุกรุกและข้ามการควบคุมป้องกันการฉ้อโกง

เครื่องมือต่อต้านการตรวจจับ ซึ่งรวมถึง Enclave Service และ MacFly สามารถปลอมแปลงลายนิ้วมือของอุปกรณ์มือถือและซอฟต์แวร์และพารามิเตอร์เครือข่ายอื่น ๆ ที่วิเคราะห์โดยระบบป้องกันการฉ้อโกง โดยผู้คุกคามยังใช้การควบคุมการฉ้อโกงที่อ่อนแอเพื่อทำธุรกรรมที่ไม่ได้รับอนุญาตผ่านสมาร์ทโฟนโดยใช้มัลแวร์ธนาคาร เช่น เป็น TimpDoor และ Clientor

“อาชญากรไซเบอร์ใช้เครื่องมือเหล่านี้เพื่อเข้าถึงบัญชีที่ถูกบุกรุกและปลอมตัวเป็นลูกค้าที่ถูกกฎหมาย โดยใช้ประโยชน์จากไฟล์คุกกี้ที่ถูกขโมย เลียนแบบตัวระบุอุปกรณ์แบบไฮเปอร์แกรนูล และใช้การตั้งค่าเครือข่ายเฉพาะของเหยื่อการฉ้อโกง” บริษัทรักษาความปลอดภัยทางไซเบอร์กล่าว

อ้างอิงข้อมูลโดย : thehackernews.com

wizberry – ซอฟท์แวร์ MDM (Mobile Device Management) ซอฟท์แวร์จัดการอุปกรณ์บนมือถือให้ใช้งานได้อย่างปลอดภัย

บทความที่เกี่ยวข้อง

ข่าว

ความปลอดภัย

Oracle แจ้งลูกค้าหลังเกิดเหตุ Data Breach ทำให้ข้อมูลหลุดจากระบบ Cloud

Oracle แจ้งลูกค้าหลังเกิดเหตุ Data Breach ทำให้ข้อมูลหลุดจากระบบ Cloud

2025.04.10

ข่าว

ความปลอดภัย

มัลแวร์มือถือที่กำหนดเป้าหมายธนาคารในอินเดียทำให้ผู้ใช้กว่า 50,000 รายเสี่ยงต่อการถูกโจมตี

การโจมตีอุปกรณ์เคลื่อนที่ขนาดใหญ่ นักวิจัยของ zLabs วิเคราะห์ตัวอย่างมัลแวร์เกือบ 900 ตัวอย่างและพบความพยายามร่วมกันในการใช้ประโยชน์จากอุปกรณ์ Android มัลแวร์ซึ่งจัดอยู่ในประเภทโทรจันของธนาคาร ปลอมตัวเป็นแอปธนาคารหรือแอปของรัฐบาลที่ถูกกฎหมายและแพร่กระจายผ่าน WhatsApp ในรูปแบบไฟล์ APK เมื่อติดตั้งแล้ว มัลแวร์จะขอข้อมูลที่ละเอียดอ่อน

2025.03.14

ข่าว

ความปลอดภัย

แฮกเกอร์ชาวเกาหลีเหนือตั้งเป้านักพัฒนาอิสระเพื่อหลอกลวงการทำงานด้วยมัลแวร์

นักพัฒนาซอฟต์แวร์อิสระเป็นเป้าหมายของแคมเปญต่อเนื่องที่ใช้การล่อใจที่เกี่ยวข้องกับการสัมภาษณ์งานเพื่อส่งมอบมัลแวร์ข้ามแพลตฟอร์มที่รู้จักกันในชื่อ BeaverTail และ InvisibleFerret กิจกรรมดังกล่าวซึ่งเชื่อมโยงกับเกาหลีเหนือมีชื่อรหัสว่า DeceptiveDevelopment ซึ่งทับซ้อนกับคลัสเตอร์ที่ติดตามภายใต้ชื่อContagious Interview (หรือCL-STA-0240 ), DEV#POPPER, Famous Chollima, PurpleBravo และ Tenacious Pungsan แคมเปญนี้ดำเนินไปอย่างต่อเนื่องตั้งแต่ช่วงปลายปี 2023 เป็นอย่างน้อย บริษัทด้านความปลอดภัยทางไซเบอร์ ESET กล่าวในรายงานที่แบ่งปันกับ The Hacker News ว่า"DeceptiveDevelopment กำหนดเป้าหมายนักพัฒนาซอฟต์แวร์อิสระผ่านการฟิชชิ่งแบบเจาะจงบนเว็บไซต์หางานและฟรีแลนซ์ โดยมีเป้าหมายเพื่อขโมยกระเป๋าสตางค์สกุลเงินดิจิทัลและข้อมูลการเข้าสู่ระบบจากเบราว์เซอร์และตัวจัดการรหัสผ่าน"

2025.02.21